Il Software FS Pica8 Aiuta ad Automatizzare la Vostra Soluzione di Networking Zero Trust

Panoramica della Soluzione di Networking a Zero Trust

Negli ultimi anni, le reti dei campus hanno visto un cambiamento significativo. Con l'enorme numero di gadget e connessioni portate dall'IoT e dalle onde edge, il campus si è improvvisamente trasformato in un fiorente ecosistema di utenti digitali. Sebbene sia ampiamente positivo, questo fenomeno ha anche aumentato la probabilità di violazioni della sicurezza.

Lo Zero Trust Networking è un approccio alla sicurezza informatica che sfida il modello di sicurezza tradizionale, partendo dal presupposto che le minacce possono provenire sia dall'interno che dall'esterno della rete. Dà priorità alla verifica dell'identità e ai controlli di accesso per migliorare la sicurezza.

Controllo dell'Accesso alla Rete a Zero Trust di PicOS®

In genere, le soluzioni di accesso sicuro alla rete a zero trust possono prevedere funzioni come la sicurezza delle porte, il filtraggio degli indirizzi MAC e altre misure per garantire la sicurezza dei dispositivi collegati alla rete cablata. PicOS® supporta le seguenti soluzioni di accesso cablato protetto:

-

Verifica dell'Identità: Gli utenti e i dispositivi non sono automaticamente affidabili in base alla loro posizione o alla loro connessione di rete. È invece necessaria una verifica dell'identità per ogni utente e dispositivo che cerca di accedere alle risorse.

-

Accesso con il Minimo Privilegio: Agli utenti e ai dispositivi viene concesso il livello minimo di accesso necessario per svolgere i loro compiti. Questo principio riduce al minimo i danni potenziali che possono essere causati in caso di violazione della sicurezza.

-

Micro-Segmentazione: La rete è suddivisa in piccoli segmenti isolati per contenere le potenziali minacce. Questo limita il movimento laterale all'interno della rete e impedisce agli aggressori di navigare liberamente una volta entrati.

-

Monitoraggio Continuo: Il monitoraggio continuo del comportamento degli utenti e dei dispositivi aiuta a rilevare anomalie o attività sospette. Ciò consente di reagire in tempo reale a potenziali incidenti di sicurezza.

-

Multi-Factor Authentication (MFA): Multi-factor authentication è una componente fondamentale di Zero Trust. Aggiunge un ulteriore livello di sicurezza richiedendo agli utenti di fornire più forme di identificazione prima di ottenere l'accesso.

Per creare l'ambiente di rete più sicuro e resiliente, l'implementazione di una soluzione Zero Trust Networking richiede un mix di tecnologia, policy e consapevolezza degli utenti. Questa strategia è particolarmente importante se si considera che la minaccia è dinamica e in continua evoluzione.

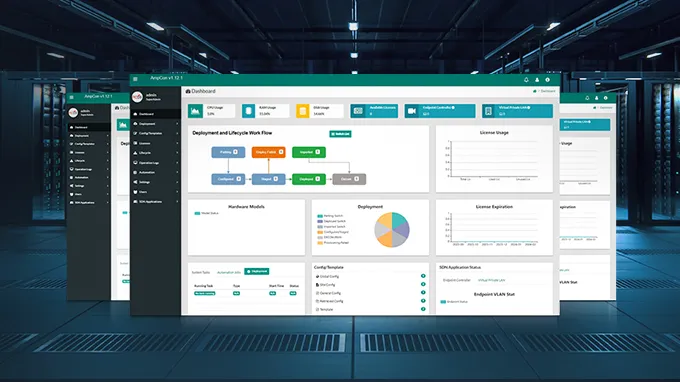

Automatizzare la Configurazione NAC

Pica8 fornisce configurazioni NAC e guide all'implementazione basate sulle migliori pratiche. Il suo strumento di automazione AmpCon™ fornisce un'automazione a pulsante per la gestione dell'intero ciclo di vita. Le impostazioni NAC (Network Access Control) degli switch di accesso possono essere rese più efficienti, coerenti e meno soggette a errori umani grazie all'automazione. Le seguenti procedure possono essere utilizzate per automatizzare le configurazioni NAC:

-

Utilizzare Strumenti di Gestione della Configurazione: Implementare strumenti di gestione della configurazione come Ansible, Puppet o Chef per automatizzare la distribuzione e la gestione delle configurazioni dei dispositivi di rete.

-

Standardizzare Modelli di Configurazione: Creare modelli standardizzati per le configurazioni NAC. Definire i criteri per la sicurezza delle porte, l'autenticazione 802.1X e altre misure di sicurezza. In questo modo si garantisce la coerenza tra gli switch di accesso.

-

Automazione del Monitoraggio Continuo: Impostare il monitoraggio automatico delle configurazioni NAC. Implementare script o strumenti che controllino regolarmente lo stato di salute e di conformità dei dispositivi connessi alla rete.

-

Automazione di Test e Convalida: Sviluppare test automatizzati per convalidare le configurazioni NAC. Eseguire regolarmente i test per garantire che i criteri di sicurezza previsti siano effettivamente implementati.

-

Dynamic Host Configuration Protocol (DHCP) Integrato: IIntegrare i servizi DHCP con il NAC per assegnare dinamicamente gli indirizzi IP in base all'autenticazione del dispositivo. Ciò consente di automatizzare l'assegnazione degli indirizzi IP per i dispositivi conformi.

Vantaggi della Rete Zero-Trust di PicOS®

Sicurezza Avanzata:

La rete a zero trust parte dal presupposto che nessuna entità, sia all'interno che all'esterno della rete, debba essere attendibile per impostazione predefinita. Questo approccio migliora significativamente la sicurezza complessiva della rete, richiedendo una verifica continua delle identità e dei dispositivi.

Verifica dell'Identità:

PicOS®, se allineato ai principi di Zero Trust Networking, facilita i meccanismi di verifica dell'identità. Ciò include l'autenticazione a più fattori (MFA) e il monitoraggio continuo per garantire l'accesso solo agli utenti e ai dispositivi autorizzati.

Controlli di Sicurezza Adattivi:

Zero Trust Networking è dinamico e adattivo e regola i controlli di sicurezza in base all'evoluzione del panorama delle minacce. PicOS® può essere configurato per adattare i suoi criteri di sicurezza in risposta ai cambiamenti nel comportamento degli utenti, nella postura dei dispositivi o nell'ambiente di sicurezza generale.

Encryption Support:

PicOS® likely supports encryption protocols to secure communications within the network. This is a critical aspect of Zero Trust Networking, ensuring that data remains confidential and protected from unauthorized access.

Conformità Semplificata:

La rete Zero Trust si allinea bene con i vari requisiti di conformità. Grazie all'implementazione di rigorosi controlli di accesso, al monitoraggio continuo e ad altre misure di sicurezza, PicOS® può contribuire a mantenere la conformità agli standard e alle normative del settore.

Conclusione

In conclusione, FS ha stabilito una partnership strategica completa con Pica8. La piattaforma web di Pica8 aiuta a creare e a definire chiaramente le politiche di controllo zero trust È fondamentale proteggere le risorse di rete dalle minacce dannose. Volete saperne di più su di noi? FS offre una gamma di soluzioni per la vostra azienda. Prenotate una demo o iscriviti alla prova gratuita.

Potresti essere interessato a

Indirizzo Email

-

Cosa è la porta SFP di uno switch Gigabit?

22 Mag 2023

-

Cosa è un Iniettore PoE e come si usa?

21 Feb 2023

-

Come Capire l'indirizzo IP e la Subnet Mask?

24 Set 2022

-

DHCP o IP Statico: Qual è il migliore?

08 Mag 2023

-

Come Collegare Più Switch Ethernet?

22 Set 2022