MACsec: Un'opzione di sicurezza interessante per gli switch aziendali

Introduzione

In luoghi a bassa tolleranza per rischi alla sicurezza, come banche, basi industriali e governo, vi è solitamente un gran numero di file riservati. Oltre alla sorveglianza in loco, è necessario adottare misure per mantenere la sicurezza della rete, poiché la LAN è vulnerabile a vari rischi di sicurezza e la perdita economica causata dalla perdita di dati può essere enorme. Per questo motivo, sono state sviluppate funzioni come terminali di accesso, isolamento delle porte, MACsec, IPsec e TLS per impedire agli hacker di intercettare i dati sensibili. Il MACsec (Media Access Control security) può essere implementato negli switch di queste istituzioni per fornire agli utenti servizi sicuri di trasmissione e ricezione dei dati a livello MAC. In questo articolo analizzeremo brevemente cosa è il MACsec, quali sono i suoi vantaggi e le sue prospettive.

Cosa è il MACsec?

Media Access Control Security (MACsec) è uno standard di sicurezza di rete definito come IEEE Standard 802.1AE. Il protocollo MACsec garantisce la sicurezza point-to-point dei dati tra dispositivi connessi a Ethernet e può proteggere le comunicazioni di dati tra due dispositivi senza interferire con il numero di dispositivi o reti. Quando il MACsec è abilitato, i due dispositivi collegati si scambiano e verificano le chiavi di sicurezza per stabilire un collegamento sicuro bidirezionale e utilizzano una combinazione di controlli di integrità dei dati e crittografia per proteggere i dati trasmessi. Perché scegliere MACsec e come si applica a una LAN? Ne parliamo qui di seguito. Il seguente è un diagramma di una tipica rete LAN MACsec.

I vantaggi di MACsec

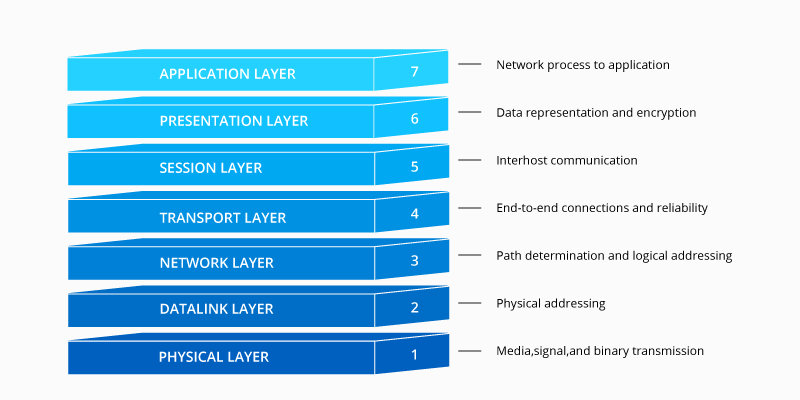

MACsec, basato su GCM-AES per garantire la riservatezza e l'integrità di tutto il traffico di rete, opera al secondo livello del modello OSI a sette livelli. Questo livello è il livello di protocollo che trasferisce i dati tra i nodi di un segmento di rete attraverso il livello fisico. A differenza di protocolli come IPsec, che operano sul livello 3 come tecnologie end-to-end, MACsec decifra ogni pacchetto quando entra in una LAN Ethernet e lo convalida quando esce da una LAN Ethernet, per cui si può dire che la sicurezza del livello 2 funge da solida base per l'intero sistema di rete. I meccanismi di sicurezza del livello superiore dipendono dall'integrità delle attività del livello di collegamento e potrebbero non essere in grado di rilevare se le comunicazioni sono state compromesse senza MACsec. La funzione di connessione Layer 2 è scelta per spostare i pacchetti all'interno del data center per migliorare la velocità, minimizzare la latenza e ridurre i dati di overhead nei pacchetti. Al contrario, se si utilizza una tecnologia Layer 3 sicura come IPsec, i messaggi devono essere passati al livello superiore del protocollo per essere elaborati, il che può aumentare la latenza. Inoltre, la soluzione Layer 2 evita la complessa attività di creazione di una politica di sicurezza Layer 3.

In poche parole, MACsec offre i seguenti vantaggi:

-

Supporta prestazioni di crittografia a velocità di linea (40/100Gbps+)

-

Può essere implementato insieme a 802.1X ed è più adatto alle reti di campus

-

È in grado di fornire una trasmissione sicura dei dati su un dispositivo hop-by-hop

-

È scalabile e può essere implementato in diversi modi

-

Ha bassa latenza

Come funziona MACsec?

La funzionalità MACsec può essere implementata tra due dispositivi o tra client e dispositivi. Innanzitutto, come fa MACsec a proteggere la sicurezza quando viene implementato tra un dispositivo e un client? MACsec si riferisce a una serie di entità fidate (SecY) costituite da nodi di una rete, dove ogni nodo o entità SecY ha una chiave unica collegata al suo indirizzo sorgente Ethernet. MACsec viene comunemente utilizzato in combinazione con IEEE 802.1X-2010 o Internet Key Exchange (IKE) per ottenere una distribuzione sicura delle chiavi all'interno della rete, ed è adatto a topologie Ethernet come LAN a stella o a bus, e supporta anche sistemi point-to-point. In una rete protetta da MACsec, ogni nodo può ricevere sia messaggi criptati che in chiaro e le politiche di sistema sono utilizzate per specificare come ogni messaggio viene elaborato. Il kernel include un'opzione di bypass per i messaggi in chiaro senza autenticazione. Come mostrato nella figura seguente, ci sono due switch collegati. Tra i due dispositivi vengono trasmesse informazioni importanti, per cui la comunicazione dei dati tra i due dispositivi deve essere protetta. La negoziazione viene eseguita tra le porte dei due switch, dopodiché lo scambio di pacchetti viene crittografato e decrittografato. Ad esempio, MACsec cripta il testo in chiaro 123 in *%&, lo trasmette alla porta dell'altro switch e lo decripta *%& in 123.

Nell'implementazione di MACsec tra due dispositivi, il processo di funzionamento del protocollo MACsec può essere suddiviso in tre fasi principali: negoziazione della sessione, comunicazione sicura e terminazione della sessione.

1. Negoziazione della sessione

Le sessioni vengono negoziate tra i dispositivi tramite messaggi EAPOL-MKA (Extensible Authentication Protocol Over LAN-MACsec Key Agreement) utilizzando la chiave precondivisa (PSK) configurata come CAK (secure Connectivity Association Key). La porta con la priorità più alta tra i dispositivi sarà eletta come Key Server, responsabile della generazione e della distribuzione delle SAK (Security Association Key), e i dispositivi si informano reciprocamente delle loro capacità e dei vari parametri necessari per stabilire una sessione (come la priorità, l'eventuale previsione di una sessione crittografata, ecc.

2. Comunicazione sicura

Una volta completata la negoziazione della sessione, ogni dispositivo dispone di un SAK disponibile e lo utilizza per crittografare i dati e avviare la comunicazione criptata.

3. Termine della sessione

Quando il dispositivo riceve una richiesta di downlink dall'altra estremità, la sessione di sicurezza corrispondente a quell'utente viene cancellata immediatamente. Dopo lo scadere del timer di timeout della sessione MKA (predefinito è 6 secondi, configurabile), se il messaggio di protocollo MKA dall'altra estremità non viene ancora ricevuto, la sessione di sicurezza corrispondente a quell'utente viene cancellata.

Come sfruttare appieno MACsec con l'uso di IPsec

MACsec serve per l'autenticazione e la crittografia del traffico su Ethernet nelle reti LAN di livello 2. IPSec, invece, viene utilizzato per le reti di livello 3. IPsec opera sui pacchetti IP a livello 3, mentre MACsec opera sui frame Ethernet a livello 2. MACsec può proteggere tutte le comunicazioni DHCP e ARP che IPsec non può proteggere. MACsec è limitato agli switch o ai nodi finali di una LAN, mentre IPsec può funzionare su una rete WAN (Wide Area Network) per i router.

Entrambi non possono aiutare il sistema di sicurezza a resistere a tutti gli attacchi. In pratica, dovremmo scegliere i protocolli appropriati in base alle diverse situazioni e prestare attenzione a rafforzare l'interoperabilità e la complementarità tra i protocolli per migliorare ulteriormente la sicurezza della rete. MACsec non deve mai essere considerato un sostituto di IPSec, ma piuttosto un'altra serie di strumenti nella borsa degli strumenti di crittografia e, in alcuni casi, deve essere utilizzato in combinazione con IPsec in implementazioni su larga scala. Se avete bisogno di uno switch che supporti sia IPsec che MACsec, date un'occhiata ai nostri prodotti: S5850-24S2Q. Siamo in grado di offrire soluzioni per tutte le vostre esigenze di sicurezza.

Conclusioni

Con la continua espansione dei dispositivi mobili, del traffico video e dei servizi cloud, le richieste di larghezza di banda aumentano rapidamente, di conseguenza anche l'ambiente di rete è diventato complesso. Il problema della sicurezza dei dati e della privacy è diventato particolarmente importante. Le istituzioni con elevati requisiti di sicurezza e privacy dei dati devono prestare attenzione alla sicurezza della LAN. Lo switch, che è l'apparecchiatura di base per la costruzione di una LAN, può essere implementato con protocolli di sicurezza più appropriati per evitare rischi per i dati e proteggere la sicurezza della LAN. MACsec è la nuova scelta per le imprese, i governi o i fornitori di servizi che lavorano alla prossima generazione di crittografia ad alta velocità. Se avete questa esigenza, MACsec può essere un'opzione interessante. Per saperne di più su come implementare gli switch aziendali per proteggere i vostri dati, contattateci o visitate FS.com.

Articolo correlato:

Potresti essere interessato a

Indirizzo Email

-

Cosa è la porta SFP di uno switch Gigabit?

22 Mag 2023

-

Cosa è un Iniettore PoE e come si usa?

21 Feb 2023

-

DHCP o IP Statico: Qual è il migliore?

08 Mag 2023

-

Come Capire l'indirizzo IP e la Subnet Mask?

24 Set 2022

-

Come collegare più switch Ethernet

22 Set 2022