Authentification 802.1X : Un protocole de contrôle d'accès au réseau basé sur les ports

Historique du protocole 802.1X

Dans les premiers protocoles IEEE 802 LAN, les utilisateurs peuvent accéder aux dispositifs ou aux ressources d'un LAN à condition qu'ils puissent accéder au dispositif de contrôle (par exemple, un switch d'accès) dans le LAN. Cela entraîne évidemment des risques pour la sécurité. Pour résoudre les problèmes de sécurité sur les réseaux locaux sans fil (WLAN), le comité IEEE 802 a proposé le protocole 802.1X pour contrôler les droits d'accès au réseau des utilisateurs. Ce protocole empêche efficacement les utilisateurs non autorisés de transmettre et de recevoir des données. En raison de sa bonne universalité, le protocole 802.1X a également été largement utilisé sur les réseaux locaux câblés.

Définition de l'authentification 802.1X

L'authentification 802.1X est une norme de contrôle d'accès au réseau qui fournit un cadre pour sécuriser et contrôler l'accès à un réseau local (LAN) ou à un réseau local sans fil (WLAN). Elle est définie dans la norme IEEE 802.1X et est largement utilisée pour garantir que seuls les appareils et les utilisateurs autorisés peuvent se connecter à un réseau. Dans le protocole 802.1X, le processus d'authentification implique trois entités principales :

-

Supplicant : Le dispositif (tel qu'un ordinateur ou un smartphone) qui tente de se connecter au réseau.

-

Authentificateur : Le dispositif réseau (tel qu'un switch ou un point d'accès Wi-Fi) qui contrôle l'accès physique au réseau.

-

Serveur d'authentification : Un serveur qui vérifie les informations d'identification fournies par le suppliant. Ce serveur est souvent un serveur RADIUS (Remote Authentication Dial-In User Service).

Le groupe de travail IEEE 802.1X s'efforce d'améliorer l'authentification 802.1X, ainsi que d'autres technologies ayant un impact sur l'architecture 802. Cet article présente l'authentification 802.1 étape par étape, ainsi que la manière dont elle peut être utilisée.

Comment fonctionne l'authentification 802.1X ?

L'authentification 802.1X fonctionne par le biais d'une série d'étapes impliquant le suppliant (périphérique essayant de se connecter), l'authentificateur (périphérique réseau contrôlant l'accès) et le serveur d'authentification. Voici une explication détaillée du processus :

-

Initiation:Initialement, le port du dispositif de réseau (authentificateur) est dans un état « fermé » ou non autorisé. Le suppliant (dispositif) lance le processus d'authentification en envoyant un message de démarrage EAP (Extensible Authentication Protocol) à l'authentificateur.

-

Authentification:Une fois l'accord conclu entre le demandeur et le serveur d'authentification lors de la phase d'initiation, les réponses et les demandes EAP sont transférées entre le serveur d'authentification et le demandeur, et le serveur d'authentification répond par un message de réussite ou d'échec. Si le processus d'authentification réussit, l'authentificateur désigne alors le port comme « autorisé ». Cet état permet au trafic normal de passer. Si le processus échoue, le port reste dans l'état « non autorisé ». Le trafic non EAP est alors bloqué.

-

Autorisation:Une fois que l'utilisateur s'est inscrit pour obtenir un certificat d'infrastructure à clé publique ou qu'il a confirmé la validité de ses informations d'identification, il est autorisé à accéder au réseau. RADIUS vérifie que l'utilisateur dispose du bon certificat ou des informations d'identification nécessaires à chaque fois qu'il se connecte. Cela permet d'éviter que des utilisateurs illégitimes n'accèdent au réseau.

Que peut-on faire avec l'authentification 802.1X ?

L'authentification 802.1X fournit un cadre solide pour le contrôle de l'accès à un réseau, offrant plusieurs avantages et capacités. Voici quelques-unes des possibilités offertes par l'authentification 802.1X :

Sécurité renforcée du réseau

La norme 802.1X permet d'empêcher les appareils non autorisés d'accéder au réseau. Seuls les appareils disposant d'informations d'identification valides sont autorisés à se connecter, ce qui renforce la sécurité globale du réseau.

Authentification de l'utilisateur

Les utilisateurs ou les appareils qui se connectent au réseau doivent fournir des informations d'identification valides (telles que des noms d'utilisateur et des mots de passe) pour l'authentification. Cela permet de s'assurer que seuls les utilisateurs autorisés peuvent accéder aux ressources du réseau.

Authentification des appareils

Au-delà de l'authentification des utilisateurs, 802.1X peut être utilisé pour authentifier les appareils sur la base de leurs identifiants uniques, tels que les adresses MAC ou les certificats numériques. Ceci est particulièrement utile pour les appareils IoT (Internet des objets).

Authentification centralisée

802.1X permet une authentification centralisée par le biais d'un serveur d'authentification (souvent un serveur RADIUS). Cette centralisation simplifie la gestion des utilisateurs et garantit des politiques d'authentification cohérentes sur l'ensemble du réseau.

Attribution dynamique de VLAN

En fonction du résultat de l'authentification, 802.1X peut assigner dynamiquement des appareils à des VLAN spécifiques. Cela permet de segmenter le réseau et de renforcer la sécurité en isolant les appareils dans des segments de réseau appropriés.

Conclusion

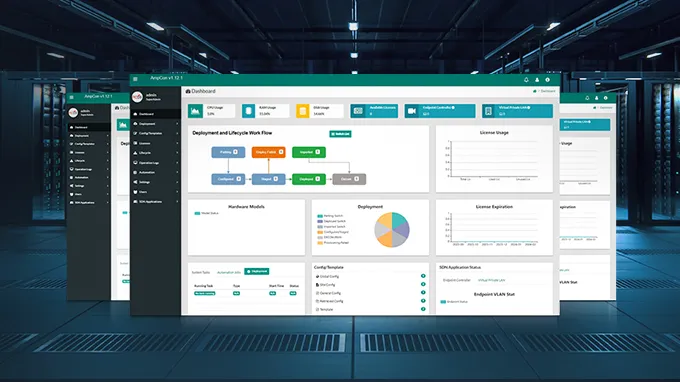

En conclusion, l'authentification 802.1X est un outil puissant pour sécuriser l'accès au réseau, appliquer des politiques et s'assurer que seules les entités autorisées se connectent au réseau. Voulez-vous en savoir plus sur nous ? FS propose une gamme de solutions pour votre entreprise. Réservez une démonstration ou inscrivez-vous pour un essai gratuit.

Cela pourrait également vous intéresser

Adresse E-mail