Le logiciel FS Pica8 vous aide à automatiser votre solution réseau Zero Trust

Présentation de la solution réseau Zero Trust

Ces dernières années, les réseaux de campus ont connu des changements importants. Avec l’énorme nombre de gadgets et de connexions apportés par l’IoT et les Edge Waves, le campus s’est soudainement transformé en un écosystème florissant d’utilisateurs numériques. Bien que largement positif, cela a également accru la probabilité de failles de sécurité.

Zero Trust Networking est une approche de cybersécurité qui remet en question le modèle de sécurité traditionnel, en supposant que les menaces peuvent provenir à la fois de l'intérieur et de l'extérieur du réseau. Il donne la priorité à la vérification de l’identité et aux contrôles d’accès pour renforcer la sécurité.

Contrôle d'accès au réseau PicOS® Zero Trust

En règle générale, les solutions d'accès réseau sécurisées Zero Trust peuvent impliquer des fonctionnalités telles que la sécurité des ports, le filtrage des adresses MAC et d'autres mesures pour garantir la sécurité des appareils connectés au réseau câblé. PicOS® prend en charge les solutions d'accès filaire sécurisé suivantes :

Vérification de l'identité : les utilisateurs et les appareils ne sont pas automatiquement approuvés en fonction de leur emplacement ou de leur connexion réseau. Au lieu de cela, une vérification d’identité est requise pour chaque utilisateur et appareil tentant d’accéder aux ressources.

Accès au moindre privilège : les utilisateurs et les appareils bénéficient du niveau d'accès minimum nécessaire pour effectuer leurs tâches. Ce principe minimise les dommages potentiels pouvant être causés en cas de faille de sécurité.

Micro-segmentation : le réseau est divisé en petits segments isolés pour contenir les menaces potentielles. Cela limite les mouvements latéraux au sein du réseau et empêche les attaquants de naviguer librement une fois à l’intérieur.

Surveillance continue : la surveillance continue du comportement des utilisateurs et des appareils permet de détecter les anomalies ou les activités suspectes. Cela permet de réagir en temps réel aux incidents de sécurité potentiels.

Authentification multifacteur (MFA) : l'authentification multifacteur est un élément crucial du Zero Trust. Il ajoute une couche de sécurité supplémentaire en obligeant les utilisateurs à fournir plusieurs formes d'identification avant d'y accéder.

Pour établir un environnement réseau plus sécurisé et plus résilient, la mise en œuvre d'une solution réseau Zero Trust nécessite un mélange de technologie, de politique et de sensibilisation des utilisateurs. Cette stratégie est particulièrement importante étant donné le caractère dynamique et en constante évolution de la menace.

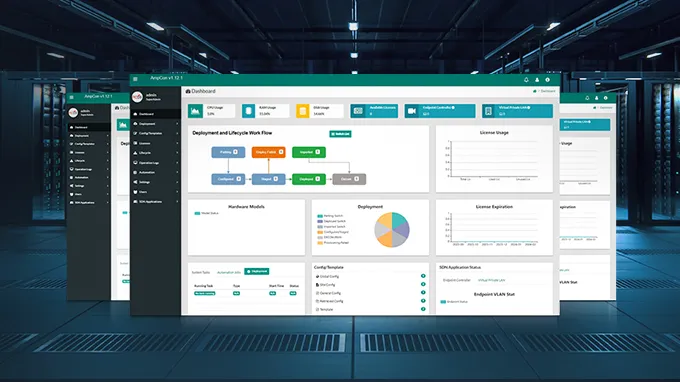

Automatiser la configuration du NAC

Pica8 fournit les meilleures pratiques en matière de configurations NAC et de guides de déploiement. Son outil d'automatisation AmpCon™ fournit une automatisation par bouton-poussoir pour une gestion complète du cycle de vie. Les paramètres de contrôle d'accès réseau (NAC) du switch d'accès peuvent être rendus plus efficaces, cohérents et moins sujets aux erreurs humaines en les automatisant. Les procédures suivantes peuvent être utilisées pour automatiser les configurations NAC Zero Trust :

Utilisez les outils de gestion de configuration : implémentez des outils de gestion de configuration tels que Ansible, Puppet ou Chef pour automatiser le déploiement et la gestion des configurations de périphériques réseau.

Standardiser les modèles de configuration : créez des modèles standardisés pour les configurations NAC. Définissez des politiques pour la sécurité des ports, l'authentification 802.1X et d'autres mesures de sécurité. Cela garantit la cohérence entre les switchs d’accès.

Automatisation de la surveillance continue : configurez une surveillance automatisée pour les configurations NAC. Implémentez des scripts ou des outils qui vérifient régulièrement l’état de santé et de conformité des appareils connectés au réseau.

Automatisation des tests et de la validation : développez des tests automatisés pour valider les configurations NAC. Exécutez régulièrement des tests pour garantir que les politiques de sécurité prévues sont efficacement mises en œuvre.

Intégration du protocole DHCP (Dynamic Host Configuration Protocol) : intégrez les services DHCP à NAC pour attribuer dynamiquement des adresses IP en fonction de l'authentification de l'appareil. Cela aide à automatiser les attributions d’adresses IP pour les appareils conformes.

Avantages du réseau PicOS® Zero-Trust

Sécurité renforcée:

Zero Trust Networking suppose qu'aucune entité, qu'elle soit à l'intérieur ou à l'extérieur du réseau, ne doit être approuvée par défaut. Cette approche améliore considérablement la sécurité globale du réseau en exigeant une vérification continue des identités et des appareils.

Vérification d'identité:

PicOS®, lorsqu'il est aligné sur les principes du Zero Trust Networking, il facilite des mécanismes solides de vérification de l'identité. Cela inclut l'authentification multifacteur (MFA) et une surveillance continue pour garantir que seuls les utilisateurs et appareils autorisés y ont accès.

Contrôles de sécurité adaptatifs :

Le réseau Zero Trust est dynamique et adaptatif, ajustant les contrôles de sécurité en fonction de l'évolution du paysage des menaces. PicOS® peut être configuré pour adapter ses politiques de sécurité en réponse aux changements de comportement des utilisateurs, de posture de l'appareil ou de l'environnement de sécurité global.

Prise en charge du cryptage :

PicOS® prend probablement en charge les protocoles de cryptage pour sécuriser les communications au sein du réseau. Il s'agit d'un aspect essentiel du réseau Zero Trust, garantissant que les données restent confidentielles et protégées contre tout accès non autorisé.

Conformité simplifiée :

Zero Trust Networking s’aligne bien avec diverses exigences de conformité. En mettant en œuvre des contrôles d'accès stricts, une surveillance continue et d'autres mesures de sécurité, PicOS® peut contribuer à maintenir la conformité aux normes et réglementations du secteur.

Conclusion

En conclusion, FS a établi un partenariat stratégique global avec Pica8. La plateforme Web Pica8 permet de créer et de définir clairement des politiques de contrôle Zero Trust. Il est crucial de protéger les actifs du réseau contre les menaces malveillantes. Voulez-vous en savoir plus sur nous ? FS propose une gamme de solutions pour votre entreprise. Réservez une démo ou inscrivez-vous pour un essai gratuit.

Cela pourrait également vous intéresser

Adresse E-mail