Du Périmètre à la Confiance Zéro : L'Évolution de la Cyberdéfense

Qu'est-ce que le Modèle Traditionnel de Sécurité du Périmètre ?

Le modèle de sécurité périmétrique traditionnel, souvent appelé méthode "castle-and-moat", consiste à sécuriser les limites extérieures du réseau. Ce modèle utilise des pare-feu et d'autres mesures de sécurité pour empêcher les menaces externes de pénétrer dans le réseau.

Une fois à l'intérieur du réseau, les utilisateurs se voient généralement accorder un accès illimité aux ressources, ce qui crée un faux sentiment de sécurité. Cette méthode suppose que toute personne se trouvant à l'intérieur du périmètre du réseau est digne de confiance, ce qui peut entraîner des vulnérabilités importantes.

La principale lacune de ce modèle est son incapacité à traiter les menaces internes et les mouvements latéraux des cyberattaquants qui parviennent à franchir les défenses périmétriques. Une fois à l'intérieur, les attaquants peuvent se déplacer librement et accéder à des informations sensibles, ce qui expose le réseau à des menaces internes et persistantes.

Qu'est-ce qu'un Modèle de Sécurité à Confiance Zéro ?

La rapide évolution des réseaux informatiques, due à l'informatique en nuage et au travail à distance, a rendu obsolètes les méthodes traditionnelles de sécurité basées sur le périmètre. Aujourd'hui, les utilisateurs et les applications légitimes accèdent souvent aux ressources depuis l'extérieur du réseau, et les attaquants se déplacent latéralement au sein du réseau.

Le modèle de sécurité "zéro trust" relève ces défis en partant du principe que personne, à l'intérieur ou à l'extérieur du réseau, n'est digne de confiance par défaut. L'accès aux systèmes et aux services n'est accordé qu'après une authentification et une vérification continues.

Essentiellement, le modèle "Zero Trust" ou confiance zéro applique un contrôle d'accès strict, quel que soit l'emplacement de l'utilisateur ou le réseau. Ce modèle est essentiel pour lutter contre les menaces modernes de cybersécurité et garantir une protection solide aux organisations.

Confiance Zéro et Sécurité Périmétrique Traditionnelle

Lorsque l'on compare la confiance zéro aux méthodes traditionnelles de sécurité périmétrique, nous pouvons constater plusieurs différences essentielles. En voici un aperçu :

1. Focus Sur le Périmètre

Sécurité Traditionnelle Périmétrique : Elle opère sur le concept d'un périmètre de réseau où les dispositifs et les utilisateurs à l'intérieur des limites du réseau sont supposés être dignes de confiance. Ce modèle implique l'utilisation de pare-feu, de réseaux privés virtuels (VPN) et d'autres moyens de défense du périmètre pour sécuriser le réseau.

Confiance Zéro : Élimine l'idée d'un réseau interne de confiance. Au lieu de se concentrer sur la sécurisation du périmètre, la confiance zéro insiste sur la vérification de chaque utilisateur et de chaque appareil, tant interne qu'externe, avant d'accorder l'accès aux ressources.

2. Suppositions de Confiance

Sécurité Périmétrique Traditionnelle : TLa confiance est accordée aux utilisateurs et aux dispositifs à l'intérieur du périmètre du réseau. Une fois à l'intérieur, il y a souvent moins de contrôle et de vérification de leurs activités.

Confiance Zéro : Aucune entité n'est fiable par défaut, qu'elle soit à l'intérieur ou à l'extérieur du réseau. Chaque demande d'accès est vérifiée et authentifiée, et les contrôles sont appliqués selon le principe du moindre privilège.

3. Contrôle d'Accès

Sécurité Périmétrique Traditionnelle : L'accès est généralement accordé en fonction de l'emplacement du réseau. Les utilisateurs et les appareils situés à l'intérieur du périmètre ont généralement un large accès aux ressources en fonction de leurs privilèges sur le réseau.

Confiance Zéro : Les contrôles d'accès sont effectués en fonction de l'identité, de l'état de l'appareil et du contexte, et non pas uniquement en fonction de l'emplacement du réseau. Cette méthode permet de s'assurer que les utilisateurs et leurs appareils n'ont accès qu'aux ressources spécifiques dont ils ont besoin pour s'acquitter de leur rôle.

4. Architecture du Réseau

Sécurité Périmétrique Traditionnelle : Suit un modèle "castle-and-moat" avec une forte priorité sur la protection des limites du réseau.

Confiance Zéro : Utilise une architecture décentralisée et micro-segmentée, appliquant des politiques de sécurité à un niveau granulaire. Cela permet un contrôle plus précis et un meilleur isolement des actifs sensibles.

5. Réponse aux infractions

Sécurité Périmétrique Traditionnelle : Si un attaquant franchit le périmètre, il a souvent les mains libres à l'intérieur du réseau, ce qui lui permet de facilement télécharger ou manipuler des données.

Confiance Zéro : Même si un attaquant accède au réseau, ses activités sont étroitement surveillées et son accès aux données est limité en fonction de son comportement et du niveau de risque. Ce modèle de confiance réduite permet d'atténuer l'impact des infractions.

La confiance zéro et la sécurité périmétrique traditionnelle représentent des méthodes de défense de réseau fondamentalement différentes. Alors que le modèle traditionnel s'appuie sur un périmètre de confiance pour protéger les ressources internes, le modèle de confiance zéro vérifie et contrôle en permanence l'accès sur la base de mesures de validation rigoureuses et d'hypothèses de confiance minimales. Ce changement renforce la sécurité en tenant compte des menaces internes et externes, offrant ainsi une protection plus solide dans un environnement caractérisé par la complexité et l'évolution des menaces.

Avantages d'un modèle de sécurité à confiance zéro

La mise en place d'un modèle de confiance zéro présente plusieurs avantages pour les entreprises qui souhaitent améliorer leur position en matière de cybersécurité et adopter une solution de sécurité efficace :

1. Amélioration de la Sécurité

En partant du principe qu'aucune entité, qu'elle soit à l'intérieur ou à l'extérieur du réseau, n'est intrinsèquement fiable, les entreprises peuvent mettre en œuvre des contrôles et des protocoles de sécurité plus efficaces. Cette approche proactive permet d'atténuer les risques d'infractions de données et d'accès non autorisés, en garantissant que toutes les demandes d'accès sont soigneusement vérifiées et authentifiées.

2. Superficie d'Attaque Réduite

Le système de confiance zéro (Zero Trust) réduit la portée des attaques en appliquant des contrôles d'accès stricts et une segmentation du réseau. En limitant l'accès aux ressources en fonction de l'identité de l'utilisateur, du niveau de sécurité de l'appareil et d'autres facteurs contextuels, les entreprises peuvent minimiser l'impact potentiel des failles de sécurité.

3. Protection Renforcée des Données

Le modèle de confiance zéro privilégie la sécurité des données, en se focalisant sur la protection des données sensibles telles que les informations personnelles identifiables (PII), la propriété intellectuelle (IP) et les informations financières. Cela permet de garantir que les données critiques sont protégées, même si d'autres parties du réseau sont compromises.

4. Adaptabilité aux Environnements Dynamiques

Dans les environnements informatiques dynamiques d'aujourd'hui, caractérisés par le cloud computing, le travail à distance et les appareils IoT, les modèles de sécurité traditionnels basés sur le périmètre ne sont plus suffisants. Le modèle de confiance zéro fournit un cadre flexible qui peut s'adapter aux changements au niveau de l'infrastructure du réseau, du comportement des utilisateurs et des menaces émergentes, ce qui en fait un modèle bien adapté aux besoins des entreprises modernes.

5. Réduction des Menaces Internes

Les menaces internes, qu'elles soient intentionnelles ou accidentelles, représentent un risque important pour la sécurité de l'organisation. L'architecture de confiance zéro peut atténuer ce risque en mettant en œuvre un accès privilégié minimal, une surveillance continue et une analyse comportementale pour détecter les activités malveillantes et réagir en conséquence. Cette méthode garantit que même les utilisateurs internes sont soumis aux mêmes processus de vérification rigoureux que les utilisateurs externes.

Conclusion

Par rapport aux modèles traditionnels qui se basent sur la protection du périmètre, le modèle de confiance zéro insiste sur la vérification continue de chaque utilisateur et de chaque appareil. Cette stratégie améliore considérablement la sécurité d'une entreprise tout en réduisant la portée des attaques et en renforçant la protection des données. Grâce à des contrôles d'accès stricts basés sur l'identité, l'état de l'appareil et des facteurs contextuels, Zero Trust s'adapte non seulement aux environnements informatiques dynamiques, mais atténue aussi efficacement les menaces internes et externes. Globalement, le modèle de sécurité Zero Trust offre un mécanisme de défense plus complet et plus flexible, ce qui en fait le meilleur choix pour les entreprises modernes confrontées à des menaces de cybersécurité complexes et en constante évolution.

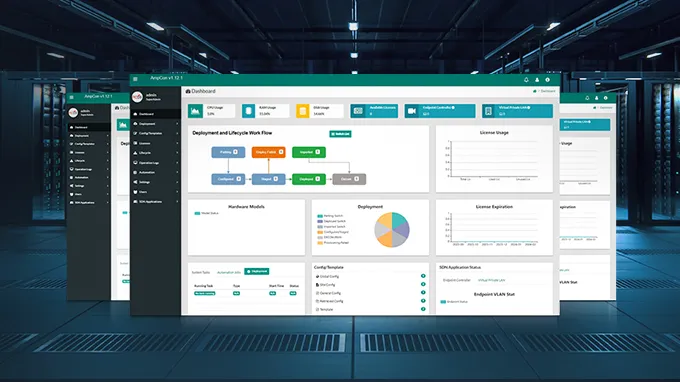

FS fournit le logiciel PicOS® adapté aux principes du Zero Trust Networking pour vous aider à automatiser votre solution de réseau Zero Trust. Pour en savoir plus, consultez la page suivante : Le logiciel FS Pica8 vous aide à automatiser votre solution réseau Zero Trust

Cela pourrait également vous intéresser

Adresse E-mail